par ACCEIS | Fév 6, 2025 | Articles techniques, Non classifié(e)

TLDR Dans un environnement Active Directory, il est possible de générer des certificats arbitraires, pour le domaine. Pour cela, il suffit de créer un compte machine, puis de générer un certificat à partir du template Machine du service ADCS. Objectif Il peut être...

par Daniel | Oct 9, 2024 | Articles techniques

Introduction La BARBHACK est un évènement de cybersécurité organisé à Toulon au mois d’août. Elle y regroupe des conférences, une session de rump, un barbecue ainsi qu’un CTF en fin de soirée. Acceis a ainsi pu envoyer plusieurs joueurs afin de participer...

par Arthur DELOFFRE | Sep 12, 2024 | Actualité, Articles techniques, Cryptologie

Ralph Merkle et Martin Hellman, deux cryptographes américains présentent en 1978 un des premiers cryptosystèmes asymétriques. Cet article va présenter ce chiffrement puis décrira 3 différentes attaques contre celui-ci. Présentation du cryptosystème: Le schéma que...

par Tristan D'audibert | Août 28, 2024 | Articles techniques, Développement, Outils et méthodes

This article is a tutorial on how to create an eBPF program using a tracepoint. If you are not familiar with eBPF, please refer to our introduction to eBPF, or to the official documentation. To follow this article in the best conditions, we recommend you read part 1...

par Tristan D'audibert | Août 28, 2024 | Articles techniques, Développement, Outils et méthodes

Cet article est un tutoriel pour réaliser un programme eBPF en utilisant un tracepoint. Si vous n’êtes pas familier avec l’eBPF, vous pouvez vous référer à notre introduction à l’eBPF, ou à la documentation officiel. Pour suivre cet article dans les...

par Daniel | Juil 24, 2024 | Articles techniques, Outils et méthodes

Dans le cadre d’un audit de sécurité d’un site web, il est courant de ne pas avoir accès au code source de l’application auditée (boîte noire). Cette situation est souvent contraignante, car le temps limité de l’audit peut être gaspillé sur des...

par Alexandre Zanni | Juil 18, 2024 | Non classifié(e)

This article will look at various techniques for breaking SSH private keys. An unencrypted private key can be used by anyone with access to the file. An encrypted key, on the other hand, can only be used by those who know the password needed to decrypt the key. Thus,...

par Alexandre Zanni | Juil 18, 2024 | Actualité, Articles techniques EN, La cyber à la une, Outils et méthodes, Outils et méthodes EN

Cet article va aborder différentes techniques de cassage de clés privées SSH. Une clé privée non chiffrée peut être utilisée par n’importe qui ayant accès au fichier. Alors qu’une clé chiffrée, elle, ne sera utilisable que par les personnes connaissant le...

par Arthur DELOFFRE | Juil 10, 2024 | Non classifié(e)

À l’occasion du salon leHack 2024, un challenge sur les courbes elliptiques a été proposé lors du CTF. Cet article va présenter les différentes pistes que j’ai explorées lors de la compétition puis une méthode de résolution de ce challenge. Ce challenge...

par Alexandre RIPOTEAU | Juil 5, 2024 | Articles techniques, Non classifié(e)

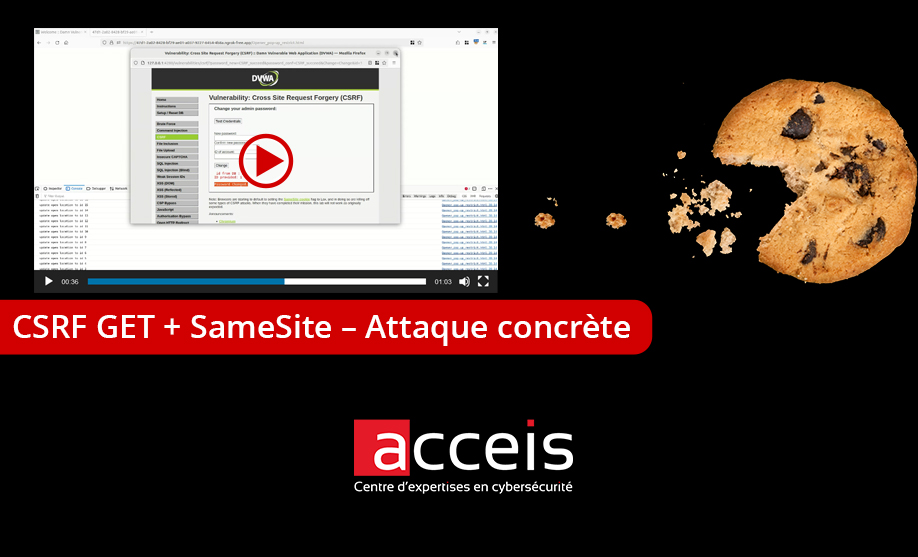

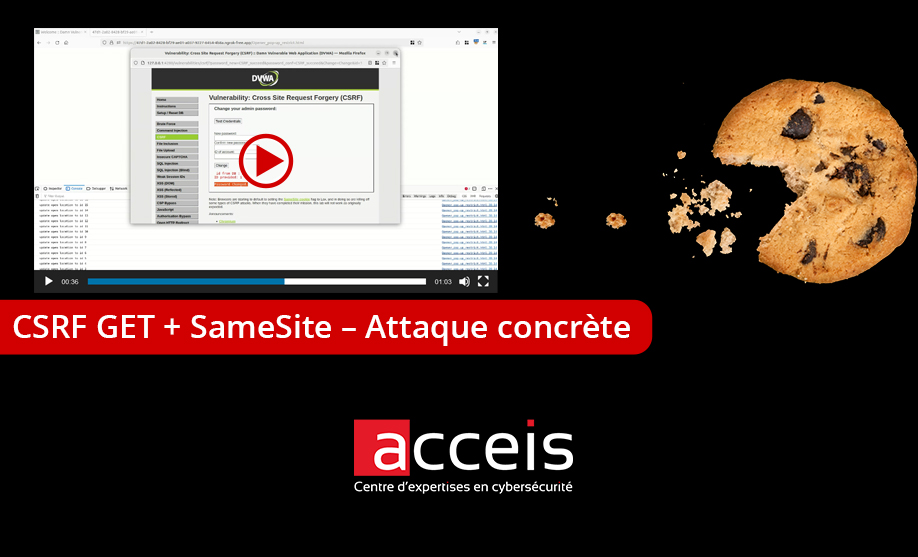

Afin de prévenir les attaques CSRF (Cross-Site Request Forgery), les bonnes pratiques de sécurité, comme celles de l’OWASP, recommandent l’utilisation d’un modèle de jeton de synchronisation ou jeton anti-CSRF. L’absence de jeton...